-

![[image]](https://www.balancer.ru/cache/sites/me/c2/c2n/128x128-crop/3T6cYZH.png)

О мобильных вирусах и прочих зловредах

Теги:

для затравки

Специалисты антивирусных лабораторий занимаются не только поиском вирусов на просторах Всемирной паутины, но и выявляют их на мобильных и стационарных устройствах. И порой то, что они находят, может не на шутку взволновать. К примеру, недавно сотрудники российской антивирусной компании «Доктор Веб» обнаружили вредоносное программное обеспечение, которое изначально встроено в 45 моделей представленных на рынке смартфонов.

Детальное расследование позволило найти вирусы на телефонах на базе Android. К ним относится модельный ряд таких брендов, как Leagoo, смартфоны Zopo Speed 7 Plus, UHANS A101, Doogee, Umi London, Tesla SP6.2, Haier T51, Cherry Mobile Flare некоторые другие. Все эти модели произведены в Китае и, хоть не имеют большой пользовательской базы на территории России и стран Европы, крайне популярны в азиатском регионе. Как заявил генеральный директор компании «Доктор Веб» Борис Шаров в интервью изданию РИА «Новости»,

«Пользователи сообщили нам о том, что в их телефоне наш антивирус нашел вредоносное программное обеспечение. После проведенного анализа мы поняли, что оно находится в системной области, куда никакой вирус не может попасть извне, а может быть заложен лишь на этапе производства».

Специалисты антивирусной лаборатории также отследили сеть серверов, на которые вирус отправлял данные. Посредством дыр в системе безопасности встроенный вирус способен без участия пользователя самостоятельно докачивать на устройства любую вредоносную программу от кейлоггеров до шпионских программ, ворующих персональные данные и данные банковских карт.

Специалисты антивирусных лабораторий занимаются не только поиском вирусов на просторах Всемирной паутины, но и выявляют их на мобильных и стационарных устройствах. И порой то, что они находят, может не на шутку взволновать. К примеру, недавно сотрудники российской антивирусной компании «Доктор Веб» обнаружили вредоносное программное обеспечение, которое изначально встроено в 45 моделей представленных на рынке смартфонов.

Детальное расследование позволило найти вирусы на телефонах на базе Android. К ним относится модельный ряд таких брендов, как Leagoo, смартфоны Zopo Speed 7 Plus, UHANS A101, Doogee, Umi London, Tesla SP6.2, Haier T51, Cherry Mobile Flare некоторые другие. Все эти модели произведены в Китае и, хоть не имеют большой пользовательской базы на территории России и стран Европы, крайне популярны в азиатском регионе. Как заявил генеральный директор компании «Доктор Веб» Борис Шаров в интервью изданию РИА «Новости»,

«Пользователи сообщили нам о том, что в их телефоне наш антивирус нашел вредоносное программное обеспечение. После проведенного анализа мы поняли, что оно находится в системной области, куда никакой вирус не может попасть извне, а может быть заложен лишь на этапе производства».

Специалисты антивирусной лаборатории также отследили сеть серверов, на которые вирус отправлял данные. Посредством дыр в системе безопасности встроенный вирус способен без участия пользователя самостоятельно докачивать на устройства любую вредоносную программу от кейлоггеров до шпионских программ, ворующих персональные данные и данные банковских карт.

Bredonosec> для затравки

Bredonosec> https://hi-news.ru/phone/...

...

Ничего себе! Похоже, появляется серьёзный аргумент в пользу покупки телефонов от грандов. Они хотя бызакладки добросовестнее прячут в таком замечены не были.

Bredonosec> https://hi-news.ru/phone/...

...

Ничего себе! Похоже, появляется серьёзный аргумент в пользу покупки телефонов от грандов. Они хотя бы

Bredonosec>> для затравки

Bredonosec>> https://hi-news.ru/phone/...

stas27> ...

stas27> Ничего себе! Похоже, появляется серьёзный аргумент в пользу покупки телефонов от грандов. Они хотя бызакладки добросовестнее прячут в таком замечены не были.

появляется серьёзный аргумент телефона на открытой ОС с рутом и iptables / ipfw ))

Bredonosec>> https://hi-news.ru/phone/...

stas27> ...

stas27> Ничего себе! Похоже, появляется серьёзный аргумент в пользу покупки телефонов от грандов. Они хотя бы

появляется серьёзный аргумент телефона на открытой ОС с рутом и iptables / ipfw ))

stas27> от грандов. Они хотя бы закладки добросовестнее прячут

они способны разработать такие зловреды, которые не палятся распространенными антивирями

Отправляющие куда-то без ведома владельцев инфу аппараты демонстрировались даже на каких-то конференциях. С подключенным сниффером, показывающим в реальном времени передаваемый поток..

только не помню, который то был яфон.

Зато помню, что кто-то из грандов сообщества внезапно погиб за неделю до аналогичной конференции, где должен был выступить с докладом о чем-то еще найденном, и показать это всем..

они способны разработать такие зловреды, которые не палятся распространенными антивирями

Отправляющие куда-то без ведома владельцев инфу аппараты демонстрировались даже на каких-то конференциях. С подключенным сниффером, показывающим в реальном времени передаваемый поток..

только не помню, который то был яфон.

Зато помню, что кто-то из грандов сообщества внезапно погиб за неделю до аналогичной конференции, где должен был выступить с докладом о чем-то еще найденном, и показать это всем..

...

stas27>> Ничего себе! Похоже, появляется серьёзный аргумент в пользу покупки телефонов от грандов. Они хотя бызакладки добросовестнее прячут в таком замечены не были.

с.т.> появляется серьёзный аргумент телефона на открытой ОС с рутом и iptables / ipfw ))

Это-то +1.

В сообщении Кости меня больше всего возмутила лень производителей. Ну уж известные зловреды впаривать пользователю в ОС (или не проверять прошивку на известные зловреды)... Ну хоть какую-то гордость за свою работу надо испытывать, пусть даже в супер-бюджетном сегменте

stas27>> Ничего себе! Похоже, появляется серьёзный аргумент в пользу покупки телефонов от грандов. Они хотя бы

с.т.> появляется серьёзный аргумент телефона на открытой ОС с рутом и iptables / ipfw ))

Это-то +1.

В сообщении Кости меня больше всего возмутила лень производителей. Ну уж известные зловреды впаривать пользователю в ОС (или не проверять прошивку на известные зловреды)... Ну хоть какую-то гордость за свою работу надо испытывать, пусть даже в супер-бюджетном сегменте

stas27>> от грандов. Они хотя бы закладки добросовестнее прячут

Bredonosec> они способны разработать такие зловреды, которые не палятся распространенными антивирями

О! Как я написал выше, люди с куда большей ответственностью подходят к делу. Это же надо как-то уважать и поощрять, а то все будут как нынешняя мОлодежь

Bredonosec> Отправляющие куда-то без ведома владельцев инфу аппараты демонстрировались даже на каких-то конференциях. С подключенным сниффером, показывающим в реальном времени передаваемый поток..

Данные пользователей всем нужны в наше время. См. историю в картинке:

Вот тут к МордоКниге (МК) прикопались, что чистокровный россиянин Коган из (или связанный с?) Кембридж Аналитикс получил доступ к данным пользователей, которые МК передала КА давным давно, и КА божилась, что всё потёрло. Казалось бы мелочь? Нифига! Чиста русский хакер Коган передал эти данные Трампу, того осенило, что и в демократических штатах есть красношеие (redneck) враги Всего Хорошего и Прогрессивного, Выраженного в Клинтон, он стал в эти штаты ездить, и победил Клинтон(иху)1. Теперь Цукербергера вызывают на ковёр в Капитолий.

Так что эти данные всем нужны, всем важны, все хотят на них иметь доллар длинный, так что все будут из собирать и хранить и прятать предупреждение об этом в середине 158 страничных "Условий использования" телефонов или там Гуглей с МК и Твиттерами ВКонтактными...

1Краткий пересказ политинформации, прочитанной мне начальником не так давно.

Bredonosec> они способны разработать такие зловреды, которые не палятся распространенными антивирями

О! Как я написал выше, люди с куда большей ответственностью подходят к делу. Это же надо как-то уважать и поощрять, а то все будут как нынешняя мОлодежь

Bredonosec> Отправляющие куда-то без ведома владельцев инфу аппараты демонстрировались даже на каких-то конференциях. С подключенным сниффером, показывающим в реальном времени передаваемый поток..

Данные пользователей всем нужны в наше время. См. историю в картинке:

Вот тут к МордоКниге (МК) прикопались, что чистокровный россиянин Коган из (или связанный с?) Кембридж Аналитикс получил доступ к данным пользователей, которые МК передала КА давным давно, и КА божилась, что всё потёрло. Казалось бы мелочь? Нифига! Чиста русский хакер Коган передал эти данные Трампу, того осенило, что и в демократических штатах есть красношеие (redneck) враги Всего Хорошего и Прогрессивного, Выраженного в Клинтон, он стал в эти штаты ездить, и победил Клинтон(иху)1. Теперь Цукербергера вызывают на ковёр в Капитолий.

Так что эти данные всем нужны, всем важны, все хотят на них иметь доллар длинный, так что все будут из собирать и хранить и прятать предупреждение об этом в середине 158 страничных "Условий использования" телефонов или там Гуглей с МК и Твиттерами ВКонтактными...

1Краткий пересказ политинформации, прочитанной мне начальником не так давно.

прикольный момент

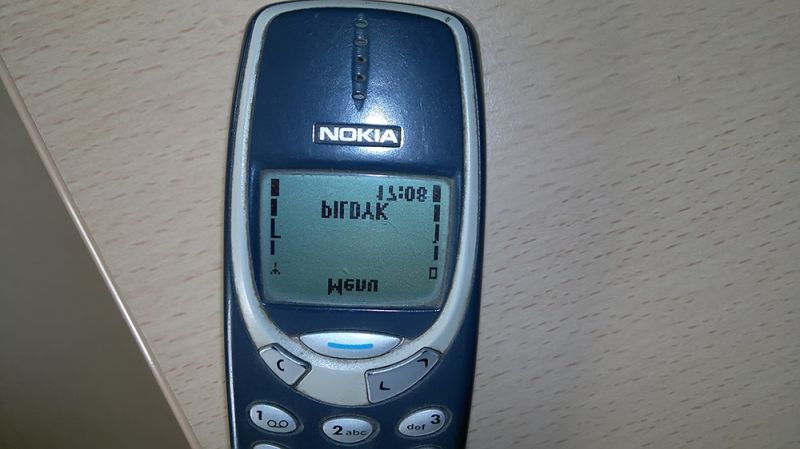

Ради прикола нашел древний кирпичик, включил.

Через пару дней на него посыпались какие-то рекламные спамы, как текстовые, так и "неотображаемые" смс-ки. При том, что сотрудник на том же пильдике (но с нормальным смартом) в жизни такого обьема спама от оператора не видел

Время от времени в результате отображение "ломалось" на довольно-таки прикольное, типа как на фото

Были и прочие прикольные превращения иконок, и прикольные превращения текста, но не фотал..

Хоть казалось бы, дубовый, ломать там нечего, а вот ))

Но вообще заинтересовало, да

Ради прикола нашел древний кирпичик, включил.

Через пару дней на него посыпались какие-то рекламные спамы, как текстовые, так и "неотображаемые" смс-ки. При том, что сотрудник на том же пильдике (но с нормальным смартом) в жизни такого обьема спама от оператора не видел

Время от времени в результате отображение "ломалось" на довольно-таки прикольное, типа как на фото

Были и прочие прикольные превращения иконок, и прикольные превращения текста, но не фотал..

Хоть казалось бы, дубовый, ломать там нечего, а вот ))

Но вообще заинтересовало, да

Прикреплённые файлы:

Bredonosec> Через пару дней на него посыпались какие-то рекламные спамы, как текстовые, так и "неотображаемые" смс-ки. При том, что сотрудник на том же пильдике (но с нормальным смартом) в жизни такого обьема спама от оператора не видел

Bredonosec> Время от времени в результате отображение "ломалось" на довольно-таки прикольное, типа как на фото

Bredonosec> Были и прочие прикольные превращения иконок, и прикольные превращения текста, но не фотал..

Bredonosec> Хоть казалось бы, дубовый, ломать там нечего, а вот ))

Bredonosec> Но вообще заинтересовало, да

что такое пильдик ?

Bredonosec> Время от времени в результате отображение "ломалось" на довольно-таки прикольное, типа как на фото

Bredonosec> Были и прочие прикольные превращения иконок, и прикольные превращения текста, но не фотал..

Bredonosec> Хоть казалось бы, дубовый, ломать там нечего, а вот ))

Bredonosec> Но вообще заинтересовало, да

что такое пильдик ?

dmirg78:

Уровень цитирования: 96,7%; предупреждение (+1) по категории «Оверквотинг[п.15]»

- dmirg78 [18.07.2018 16:42]: Предупреждение пользователю: off-topic-off#18.07.18 16:31

Bredonosec> Ради прикола нашел древний кирпичик, включил.

Bredonosec> Через пару дней на него посыпались какие-то рекламные спамы, как текстовые, так и "неотображаемые" смс-ки. При том, что сотрудник на том же пильдике (но с нормальным смартом) в жизни такого обьема спама от оператора не видел

СИМку действующую вставлял? И какие приложения в ней по умолчанию?

Вот и не стыкуется прошивка с новшествами.

Bredonosec> Через пару дней на него посыпались какие-то рекламные спамы, как текстовые, так и "неотображаемые" смс-ки. При том, что сотрудник на том же пильдике (но с нормальным смартом) в жизни такого обьема спама от оператора не видел

СИМку действующую вставлял? И какие приложения в ней по умолчанию?

Вот и не стыкуется прошивка с новшествами.

ReST> СИМку действующую вставлял? И какие приложения в ней по умолчанию?

ReST> Вот и не стыкуется прошивка с новшествами.

Разумеется действующую )) А какую еще можно? )) Иначе не будет работать вовсе ))

Приложения? на симке? ээ... впервые слышу о таком.

ReST> Вот и не стыкуется прошивка с новшествами.

Разумеется действующую )) А какую еще можно? )) Иначе не будет работать вовсе ))

Приложения? на симке? ээ... впервые слышу о таком.

Так ли безопасен ваш iPhone? Обзор уязвимостей и тайных ходов в iOS

Пользовательские данные не являются разменной монетой. Компания Apple потратила значительные усилия для того, чтобы заслужить себе репутацию, стойко отбиваясь... // habr.comBootROM уязвимость checkm8

В конце сентября 2019 г. исследователь информационной безопасности с ником axi0mX опубликовал на Github ресурсе код эксплойта практически для всех устройств производства Apple с чипами версий A5 — A11. Особенность найденной уязвимости состоит в том, что она находится на аппаратном уровне и никакими обновлениями ПО её невозможно устранить, так как она прячется в самом механизме защиты безопасной загрузки BootROM, a. k. a. SecureROM.

Модель загрузки iOS с презентации Apple на WWDC 2016 г.

В момент холодной загрузки первым из read-only памяти запускается SecureROM, причем это самый доверенный код в Application Processor и поэтому он выполняется без каких-либо проверок. В этом кроется причина того, что патчи iOS тут бессильны. И также крайне важно, что SecureROM отвечает за переход устройства в режим восстановления (Device Firmware Update) через интерфейс USB при нажатии специальной комбинации клавиш.

Переход iOS в режим DFU.

Уязвимость Use-after-Free возникает, когда вы ссылаетесь на память после того, как она была освобождена. Это может привести к неприятным последствиям, таким как сбой программы, непредсказуемые значения, или как в данном случае — выполнение стороннего кода.

Для начала, чтобы понять механизм эксплойта, нам нужно понять, как работает системный режим восстановления. При переходе смартфона в режим DFU в момент инициализации выделяется буфер I/O и создается USB-интерфейс для обработки запросов к DFU. Когда установочный пакет 0x21, 1 поступает по USB-интерфейсу на этапе USB Control Transfer, код DFU после определения адреса и размера блока копирует данные буфера I/O в загрузочную область памяти.

Структура USB Control Transfer Setup Packet.

Соединение по USB остается активным до тех пор, пока длится загрузка образа прошивки, после чего оно завершается в штатном режиме. Однако существует и нештатный сценарий выхода из режима DFU, для этого нужно отправить сигнал DFU abort по коду bmRequestType=0x21, bRequest=4. При этом сохраняется глобальный контекст указателя на буфер данных и размер блока, тем самым возникает классическая ситуация уязвимости Use-after-Free.

Checkm8 по существу эксплуатирует уязвимость Use-after-Free в процессе DFU, чтобы разрешить выполнение произвольного кода. Этот процесс состоит из нескольких этапов, но один из самых важных известен, как фэн-шуй кучи, который тасует кучу специальным образом, чтобы облегчить эксплуатацию уязвимости.

Запуск команды ./ipwndfu -p на MacOS.

В практическом плане все сводится к переводу iPhone в режим DFU и запуску простой команды ./ipwndfu -p. Результат действия Python скрипта состоит в снятии блокирования с несанкционированным доступом ко всей файловой системе смартфона. Это дает возможность устанавливать ПО для iOS из сторонних источников. Так злоумышленники и правоохранители могут получить доступ ко всему содержимому украденного или изъятого смартфона.

Хорошая новость состоит в том, что для взлома и установки стороннего ПО, требуется физический доступ к телефону от Apple и кроме того, после перезагрузки все вернется на место и iPhone будет в безопасности — это т. н. привязанный джейлбрейк. Если у вас на границе отобрали смартфон и затем вернули его, лучше лишний раз не испытывать судьбу и перезагрузиться.

iCloud и почти защищенные бэкапы

Выше уже было сказано, что в последнем противостоянии FBI с Apple из-за перестрелки в Пенсаколе, компания отдала в руки правоохранителей, резервные копии iCloud с телефонов подозреваемых. Тот факт, что в ФБР не стали воротить носом говорит о том, что эти данные, в отличие от заблокированного iPhone, были вполне пригодны для исследования.

Наивно полагать, что это единичный случай. Только за первое полугодие 2019 г. следователи 1568 раз получали доступ к почти 6000 полновесных резервных копий iCloud пользователей яблочных смартфонов. В 90% обращений из гос. структур компания предоставляла некоторые данные из iCloud, а таких обращений всего было около 18 тыс. за тот же период.

Это стало возможным после того, как Apple без лишнего шума два года назад свернула проект по обеспечению сквозного шифрования пользовательских резервных копий iCloud. Есть свидетельства в пользу того, что это было сделано после давления со стороны ФБР. Впрочем, есть также основания полагать, что отказ мотивирован желанием избежать ситуации, когда пользователи из-за забытого пароля не могут получить доступ к собственным данным iCloud.

В результате компромисса с силовыми структурами и пользователями возникла мешанина, в которой не очевидно, какие данные в iCloud надежно сокрыты, а какие — так себе. По крайней мере, можно сказать, что сквозное шифрование применяется для следующих категорий.

Домашние данные.

Медицинские данные.

Связка ключей iCloud (включая сохраненные учетные записи и пароли).

Платежные данные.

Накопленный словарный запас QuickType Keyboard (необходима iOS v.11).

Screen Time.

Данные Siri.

Пароли Wi-Fi.

Все же остальное, включая Messages, возможно, могут прочитать сотрудники Apple и компетентные органы.

Новая уязвимость на аппаратном уровне

Китайская команда разработчиков Pangu Team неделю назад сообщила о найденной неустранимой неисправности, на этот раз в чипе SEP (Secure Enclave Processor). В зоне риска находятся все устройства iPhone процессорах А7-А11.

SEP хранит ключевую, в буквальном смысле слова, информацию. К ним относятся криптографические функции, ключи аутентификации, биометрические данные и профиль Apple Pay. Он делит часть оперативной памяти с Application Processor, но другая ее часть (известная, как TZ0) зашифрована.

Последовательность загрузки SEP.

Сам SEP представляет собой стираемое 4MB процессорное ядро AKF (вероятно, Apple Kingfisher), патент № 20130308838. Используемая технология аналогична ARM TrustZone / SecurCore, но в отличие от нее содержит проприетарный код для ядер Apple KF в целом и SEP в частности. Он также отвечает за генерацию ключей UID на А9 и более новых чипах, для защиты пользовательских данных в статике.

SEP имеет собственный загрузочный ROM и он так же, как и SecureROM / BootROM защищен от записи. То есть уязвимость в SEPROM будет иметь такие же неприятные и неустранимые последствия. Комбинируя дыру в SEPROM с эксплойтом checkm8, о котором уже выше было сказано, можно изменить регистр отображения I/O для обхода защиты изоляции памяти. В практическом плане это дает возможность злоумышленникам заблокировать телефон без возможности его разблокировать.

Хакеры Pangu продемонстрировали, что они могут использовать ошибку в контроллере памяти, управляющем содержимым регистра TZ0. Всех деталей и исходного кода они не стали раскрывать, надеясь продать свою находку компании Apple.

Известный уже нам исследователь ИБ axi0mX написал в Твиттере, что уязвимостью в SEPROM можно воспользоваться лишь при физическом доступе к смартфону, как и в случае с checkm8. Точнее сама возможность манипуляций с содержимым регистра TZ0 зависит от наличия дыры в SecureROM / BootROM, так как после штатной загрузки iPhone изменить значение регистра TZ0уже нельзя. Новые модели iPhone с SoC A12/A13 не подвержены новой уязвимости.

The FBI Wanted a Backdoor to the iPhone. Tim Cook Said No

The agency wanted to crack the iPhone of Syed Farook, a suspect in the 2015 San Bernardino shooting. The Apple CEO took a stand. // www.wired.com

Технический анализ эксплойта checkm8

С большой вероятностью вы уже слышали про нашумевший эксплойт checkm8, использующий неисправимую уязвимость в BootROM большинства iDevice-ов, включая iPhone X. // habr.com

Шах и мат! Как устроен нашумевший эксплоит checkm8 и как им воспользоваться

До недавнего времени джейлбрейка для iOS 13 не существовало. Точнее, до тех пор, пока хакер axi0mX не обнаружил уязвимость checkm8 и не объяснил, как можно заюзать ее на благо прогрессивной общественности. Сегодня мы расскажем об этой находке тебе. // xakep.ru

Миллиард Android-смартфонов оказался уязвим

Под угрозой устройства с процессором Snapdragon производства Qualcomm.

Уязвимость обнаружили специалисты по кибербезопасности компании Check Point. Как отмечают эксперты, слабым звеном в процессорах является функция цифровой обработки сигналов (DSP), через которую злоумышленники могут использовать в своих целях.

«Чипы DSP очень уязвимы, поскольку они выступают в роли своеобразных «чёрных ящиков». Проверить функциональность или содержимое кода которых сложно всем, кроме производителя чипов. В процессорах Snapdragon зловредный код может быть внедрён в процессе загрузки видео или любого другого контента, который обрабатывается DSP. Это позволит хакерам получить доступ к фото и видео на устройстве, отслеживать геолокацию смартфона, прослушивать звук в реальном времени или даже удалённо включать и выключать гаджеты. Поскольку проблема находится на системном уровне, выявить её может быть чрезвычайно сложно», — заявили представители Check Point.

О выявленной уязвимости специалисты по кибербезопасности сообщили Qualcomm, которая уже выпустила патч, но Google до сих пор не включил его в обновление для смартфонов на Android и не сообщает, когда может выйти обновление безопасности с подготовленной производителем процессоров «заплаткой». Процессоры Snapdragon используют порядка 40% всех Android-смартфонов в мире, что составляет более 1 миллиарда устройств (а на рынке США более 90% устройств использует процессоры Snapdragon). В Qualcomm подчеркнули, что до сих пор неизвестно ни об одном случае атаки на гаджеты с использованием выявленной уязвимости и нет никаких конкретных рекомендаций по защите устройств.

Под угрозой устройства с процессором Snapdragon производства Qualcomm.

Уязвимость обнаружили специалисты по кибербезопасности компании Check Point. Как отмечают эксперты, слабым звеном в процессорах является функция цифровой обработки сигналов (DSP), через которую злоумышленники могут использовать в своих целях.

«Чипы DSP очень уязвимы, поскольку они выступают в роли своеобразных «чёрных ящиков». Проверить функциональность или содержимое кода которых сложно всем, кроме производителя чипов. В процессорах Snapdragon зловредный код может быть внедрён в процессе загрузки видео или любого другого контента, который обрабатывается DSP. Это позволит хакерам получить доступ к фото и видео на устройстве, отслеживать геолокацию смартфона, прослушивать звук в реальном времени или даже удалённо включать и выключать гаджеты. Поскольку проблема находится на системном уровне, выявить её может быть чрезвычайно сложно», — заявили представители Check Point.

Achilles: Small chip, big peril. - Check Point Software

Over 400 vulnerabilities on Qualcomm’s Snapdragon chip threaten mobile phones’ usability worldwide With over 3 billion users globally, smartphones are an // blog.checkpoint.comО выявленной уязвимости специалисты по кибербезопасности сообщили Qualcomm, которая уже выпустила патч, но Google до сих пор не включил его в обновление для смартфонов на Android и не сообщает, когда может выйти обновление безопасности с подготовленной производителем процессоров «заплаткой». Процессоры Snapdragon используют порядка 40% всех Android-смартфонов в мире, что составляет более 1 миллиарда устройств (а на рынке США более 90% устройств использует процессоры Snapdragon). В Qualcomm подчеркнули, что до сих пор неизвестно ни об одном случае атаки на гаджеты с использованием выявленной уязвимости и нет никаких конкретных рекомендаций по защите устройств.

Хакеры научились удалённо поджигать смартфоны

Злоумышленники научились получать удалённый доступ к зарядным устройствам смартфонов и путём подачи избыточной мощности сжигать их.

Обнаруженная уязвимость получила название BadPower: с её помощью хакеры могут удалённо подключиться практически к любому смартфону, поддерживающему быструю зарядку, обойдя программную защиту аппаратов. В отличие от многих других уязвимостей, BadPower связана не с кражей персональных данных со смартфона, а с физической атакой на устройство. Целью злоумышленников является находящийся на зарядке смартфон.

При помощи ряда манипуляций хакеры вызывают подачу избыточной мощности на аккумулятор, в результате чего может произойти перегрев и возгорание смартфона. Специалисты протестировали 35 зарядных устройств с поддержкой быстрой зарядки восьми разных марок и выяснили, что уязвимости подвержены 18 аксессуаров. Для защиты от BadPower эксперты рекомендуют регулярно обновлять программное обеспечение смартфонов и не использовать чужие зарядные устройства.

Недавно стало известно, что южнокорейская компания Samsung, как и американцы из Apple, перестанет комплектовать новые смартфоны бесплатными зарядными устройствами — при необходимости их придётся приобретать отдельно. Решение отказаться от «бесплатных» зарядных устройств в комплекте со смартфонами поможет компании сэкономить и тем самым хоть как-то компенсировать затраты на внедрение 5G в своих устройствах.

В Samsung считают, что так как их аппараты имеют универсальный порт USB-C, под который на рынке есть довольно большое количество зарядных аксессуаров, отсутствие в комплекте адаптера не помешает потребителю комфортно пользоваться корейскими смартфонами. Инсайдеры считают, что аппараты перестанут комплектоваться «бесплатным» зарядным устройством с 2021 года, но есть мнение, что Samsung лишит адаптера только некоторые серии смартфонов.

Ранее стало известно, что линейка смартфонов Apple iPhone нового поколения впервые не будет оснащаться наушниками. В корпорации считают, что столкнувшись с отсутствием аксессуара в комплекте, пользователи будут докупать EarPods отдельно либо приобретать беспроводные наушники серии AirPods. Вдобавок Apple рассчитывает лишить новые iPhone ещё и зарядных устройств, причём своё решение Apple объясняет не экономией, а заботой об экологии.

Злоумышленники научились получать удалённый доступ к зарядным устройствам смартфонов и путём подачи избыточной мощности сжигать их.

Tencent reveals major quick-charge vulnerability affecting hundreds of millions of devices - cnTechPost

Fast charging technology is developing faster and faster, and several Chinese phone manufacturers have even announced 100W and 125W super fast charging technology in the past few days. // cntechpost.comОбнаруженная уязвимость получила название BadPower: с её помощью хакеры могут удалённо подключиться практически к любому смартфону, поддерживающему быструю зарядку, обойдя программную защиту аппаратов. В отличие от многих других уязвимостей, BadPower связана не с кражей персональных данных со смартфона, а с физической атакой на устройство. Целью злоумышленников является находящийся на зарядке смартфон.

При помощи ряда манипуляций хакеры вызывают подачу избыточной мощности на аккумулятор, в результате чего может произойти перегрев и возгорание смартфона. Специалисты протестировали 35 зарядных устройств с поддержкой быстрой зарядки восьми разных марок и выяснили, что уязвимости подвержены 18 аксессуаров. Для защиты от BadPower эксперты рекомендуют регулярно обновлять программное обеспечение смартфонов и не использовать чужие зарядные устройства.

Смартфоны Samsung лишат зарядного устройства

Южнокорейская компания Samsung, как и американцы из Apple, перестанет комплектовать новые смартфоны бесплатными зарядными устройствами - при необходимости их придётся приобретать отдельно. // www.popmech.ruНедавно стало известно, что южнокорейская компания Samsung, как и американцы из Apple, перестанет комплектовать новые смартфоны бесплатными зарядными устройствами — при необходимости их придётся приобретать отдельно. Решение отказаться от «бесплатных» зарядных устройств в комплекте со смартфонами поможет компании сэкономить и тем самым хоть как-то компенсировать затраты на внедрение 5G в своих устройствах.

В Samsung считают, что так как их аппараты имеют универсальный порт USB-C, под который на рынке есть довольно большое количество зарядных аксессуаров, отсутствие в комплекте адаптера не помешает потребителю комфортно пользоваться корейскими смартфонами. Инсайдеры считают, что аппараты перестанут комплектоваться «бесплатным» зарядным устройством с 2021 года, но есть мнение, что Samsung лишит адаптера только некоторые серии смартфонов.

Ранее стало известно, что линейка смартфонов Apple iPhone нового поколения впервые не будет оснащаться наушниками. В корпорации считают, что столкнувшись с отсутствием аксессуара в комплекте, пользователи будут докупать EarPods отдельно либо приобретать беспроводные наушники серии AirPods. Вдобавок Apple рассчитывает лишить новые iPhone ещё и зарядных устройств, причём своё решение Apple объясняет не экономией, а заботой об экологии.

Забавная фигня. Кнопочные телефоны не так уж и безопасны...

Трояны и бэкдоры в кнопочных мобильных телефонах российской розницы

TL;DR: немалое количество простых кнопочных телефонов, присутствующих в российских магазинах, содержат нежелательные недокументированные функции. Они могут совершать автоматическую отправку... // habr.com

- Последние действия над темой

- dmirg78 [18.07.2018 16:42]: Предупреждение пользователю: off-topic-off#18.07.18 16:31

- Все действия над темой

Copyright © Balancer 1997..2021

Создано 31.03.2018

Связь с владельцами и администрацией сайта: anonisimov@gmail.com, rwasp1957@yandex.ru и admin@balancer.ru.

Создано 31.03.2018

Связь с владельцами и администрацией сайта: anonisimov@gmail.com, rwasp1957@yandex.ru и admin@balancer.ru.

Bredonosec

Bredonosec

инфо

инфо инструменты

инструменты stas27

stas27

спокойный тип

спокойный тип

LtRum

LtRum